IT-Sicherheitskonzept

Phishing, Ransomware-Attacken, Zero-Day Exploits, … – die Cyberangriffsmethoden werden nicht nur zunehmend vielfältiger, sondern immer ausgefeilter. Gerade für Unternehmen können die Folgen verheerend sein, wenn Daten in unbefugte Hände gelangen. Umso wichtiger ist es, dass Sie sich rechtzeitig davor schützen. Wir unterstützen Sie dabei – mit einem ganzheitlichen IT-Sicherheitskonzept.

KMU im Fokus

IT-Sicherheit – für klein- & mittelständische Unternehmen wichtiger denn je

„Das Risiko von KMU, von einem Cybervorfall betroffen zu sein, ist wesentlich höher als bei den großen Unternehmen“ so das BSI in seiner aktuellen Broschüre „Cybersicherheit für KMU“ (Stand: 26. Juli 2024). Der Grund? Veraltete IT-Infrastrukturen gekoppelt mit unzureichenden bzw. fehlenden Sicherheitsmaßnahmen. Angesichts der zunehmenden Professionalisierung und Automatisierung von Hackerangriffen, stellen diese Sicherheitslücken ein sehr hohes Risiko dar. Die Attacken richten sich hierbei selten gezielt gegen klein- und mittelständische Unternehmen (KMUs). Und dennoch haben letztere besonders schlechte Karten, wenn ihre Infrastruktur einem breit gestreuten Angriff widerstehen muss.

Die gute Nachricht ist: Sie müssen das Thema Cybersicherheit nicht selbst stemmen. Als etablierter IT-Dienstleister helfen wir Ihnen dabei, Ihre Infrastruktur IT-sicher aufzustellen bzw. umzugestalten.

Vorgehensweise

Das IT-Security-Konzept der GOB

Nicht nur die IT-Infrastruktur variiert je nach Unternehmen und Organisation stark. Auch die Arbeitsabläufe sind sehr unterschiedlich aufgestellt und erfordern spezifische Maßnahmen. So beeinflussen Homeoffice-Regelungen, Kooperationen mit externen Partnern und viele andere Aspekte die Anforderungen an Ihre Infrastruktur erheblich. Das IT-Sicherheitskonzept der GOB richtet sich nach Ihnen und den spezifischen Bedürfnissen Ihrer Organisation bzw. Ihres Unternehmens. Hierfür durchleuchten wir alle relevanten Aspekte und erarbeiten mit Ihnen gemeinsam, ein für Ihre Zwecke am besten aufgestelltes Konzept.

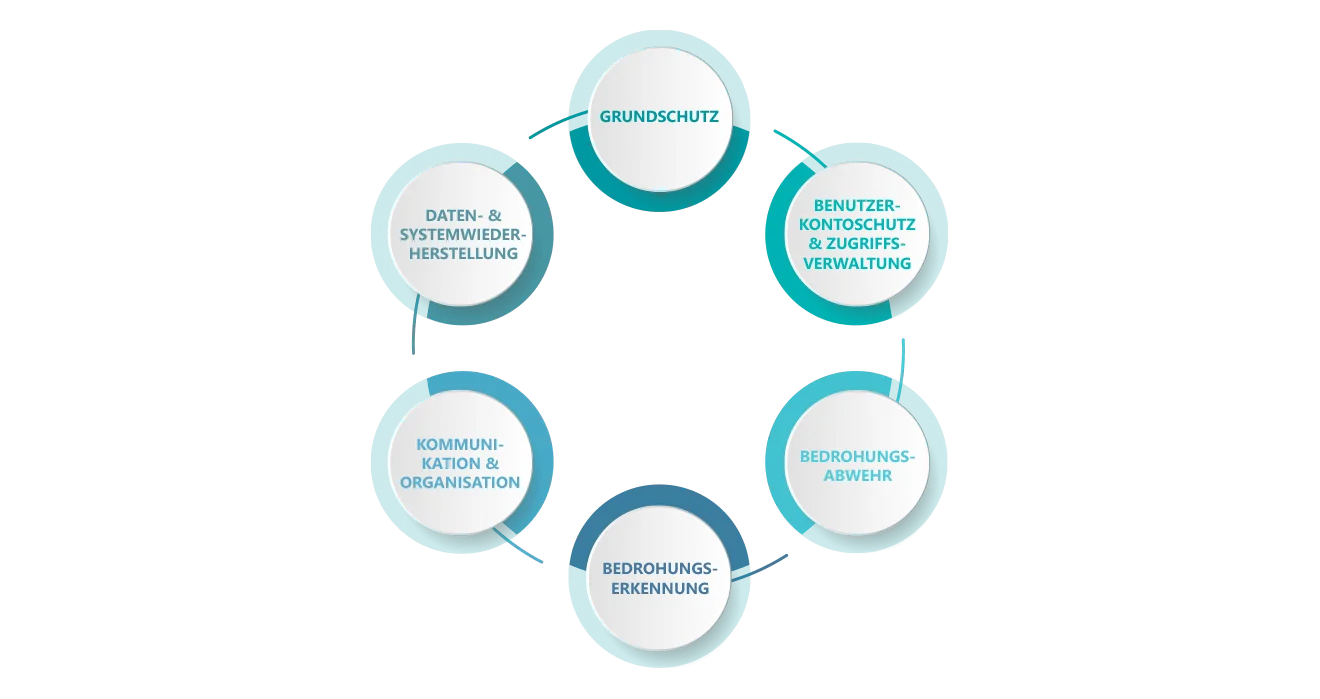

IT-Security: 6 Kategorien, die Sie kennen sollten

Das IT-Sicherheitskonzept basiert auf einer Analyse von sechs zentralen Bereichen, die Sie für einen umfassenden Schutz gegenüber Hackerangriffen beachten sollten:

6 Kategorien für Ihre Sicherheit

Wie sicher ist Ihre IT-Infrastruktur aufgestellt?

Je nach Infrastruktur und Anwendungsfall lassen sich unterschiedliche Maßnahmen für die jeweiligen Bereiche ableiten. Gemeinsam mit Ihnen erarbeiten wir ein Konzept, das auf die für Sie relevanten Abläufe und Maßnahmen zugeschnitten ist.

Gerne gehen wir im Folgenden auf die einzelnen Bereiche ein und nennen Ihnen zur Veranschaulichung typische Maßnahmen, die getroffen werden können, um den Schutz Ihrer Infrastruktur zu erhöhen.

Der Grundschutz gilt als Voraussetzung für alle anderen IT-Security-Maßnahmen. Beruht Ihre IT-Infrastruktur auf veralteten Technologien bzw. mangelt sie an grundlegenden Schutzmechanismen, wird sie zu einer einfachen Zielscheibe für Hackerangriffe. Da sich Technologien stets weiterentwickeln, muss auch der Grundschutz in regelmäßigen Abständen überprüft und gegebenenfalls angepasst werden. Nur so stellen Sie sicher, dass Sie potenziellen Angreifern immer einen Schritt voraus sind.

Heutzutage reicht ein sicherer Grundschutz bei Weitem nicht mehr aus: Auch Benutzerkonten sind für Hacker ein beliebtes Einfallstor, um sich in das System von Unternehmen einzuschleusen. Mit einem ausreichenden Benutzerkontoschutz senken Sie die Angriffsmöglichkeiten. Die Zugriffsverwaltung gilt als unabdingbare Ergänzung eines ordentlich aufgesetzten Kontoschutzes: Sollte ein Benutzerkonto kompromittiert worden sein, dient die Zugriffsverwaltung der Schadenminimierung, indem die Ausbreitung von Schadsoftware verhindert wird.

Die Bedrohungsabwehr ist ebenfalls ein wesentlicher Bestandteil des GOB-IT-Sicherheitskonzepts und fällt in den Bereich der Präventionsmaßnahmen. Es werden Angriffsmuster erkannt und definiert, um Attacken im Vorfeld zu erkennen und dementsprechend zu handeln, bevor diese überhaupt vollzogen werden.

Sollte die Prävention scheitern und es trotz aller Vorsicht zu einem Angriff kommen, ist eine rechtzeitige Wahrnehmung der laufenden Bedrohung unerlässlich. Somit stellt die Bedrohungserkennung ebenfalls einen wesentlichen Bestandteil eines ganzheitlichen Sicherheitskonzepts dar. Die Meldung von Auffälligkeiten im System erfolgt unverzüglich, und zwar bevor Schaden angerichtet wird.

IT-Security ist nicht nur von technologischen Maßnahmen abhängig. Die „Schwachstelle Mensch“ bildet weiterhin ein sehr hohes Risiko für Unternehmen und Organisationen. Umso wichtiger ist es, den Bereich Kommunikation und Organisation nicht zu vernachlässigen. Durch die Schulung von Mitarbeiterinnen und Mitarbeitern, die Einführung von Verhaltensregeln sowie die Erarbeitung und Kommunikation eines Notfall-Konzepts für Worst-Case-Szenarien können Sie die Abwehr von Cyberangriffen um ein Vielfaches effizienter gestalten.

Stellen Sie sich folgendes Szenario vor: Ihre Infrastruktur wird Opfer einer Ransomware-Attacke und alle Ihre Daten sind auf einmal verschlüsselt und nicht mehr greifbar. Nun möchten Sie anhand Ihres Back-ups eine Daten- & Systemwiederherstellung starten und müssen feststellen: Auch Ihr Back-up ist der Ransomware-Attacke zum Opfer gefallen und nicht mehr zugänglich!

Selbst mit der bestmöglichen Aufstellung Ihrer Infrastruktur: Einen hundertprozentigen Schutz vor Hackerangriffen gibt es nicht. Umso wichtiger ist es, dass Sie im Rahmen eines durchdachten Security-Konzepts die Daten- und Systemwiederherstellung gesondert schützen, um widerstandsfähige Back-ups zu gewährleisten. Nur so können Sie sicherstellen, dass Sie im Worst-Case-Szenario Ihre Daten wiederherstellen können und diese nicht gänzlich verlieren.

Sicherheitscheck

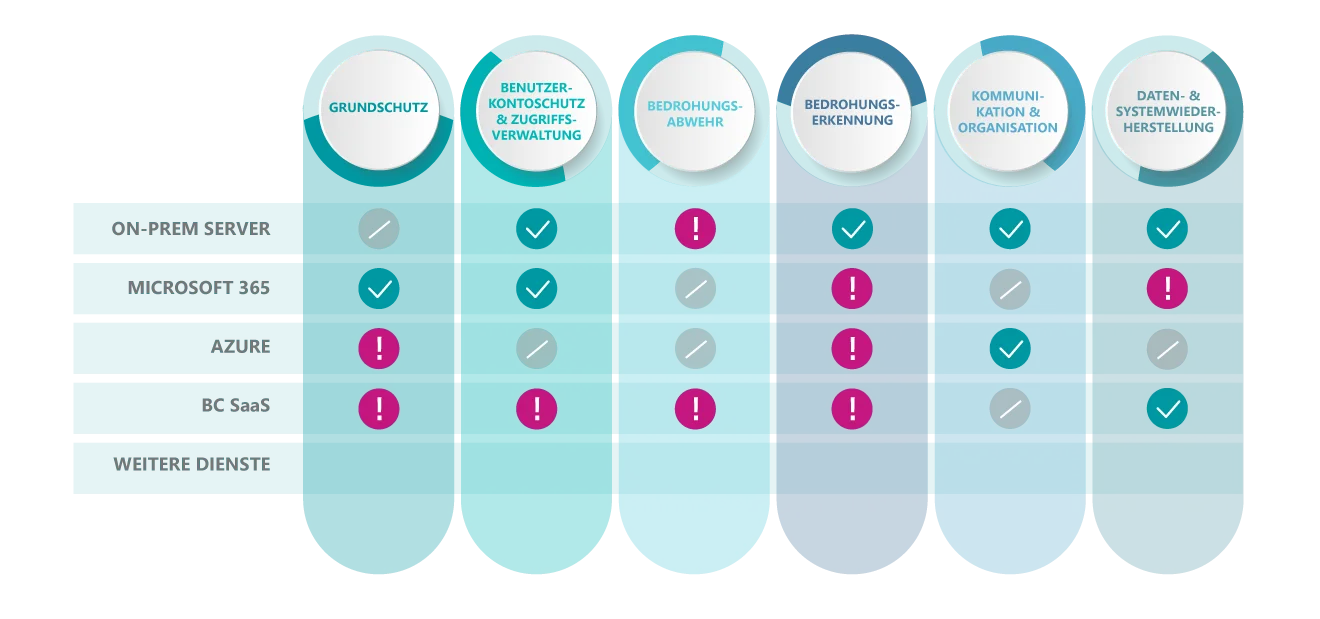

Ist-Lage: Sind potenzielle Sicherheitslücken vorhanden?

Ausgehend von den vorerwähnten sechs Kategorien durchleuchten wir Ihre IT-Landschaft. Hierbei analysieren wir die verschiedenen Komponenten (zum Beispiel On-Prem-Server, Cloud-Dienste usw.) hinsichtlich potenzieller Sicherheitslücken für Ihre gesamte IT-Infrastruktur. Anschließend geben wir Ihnen Empfehlungen für die Basissicherheit mit an die Hand – sortiert nach Dringlichkeitsgrad.

Gemeinsam. Sicher. Aufgestellt.

Das IT-Sicherheitskonzept der GOB

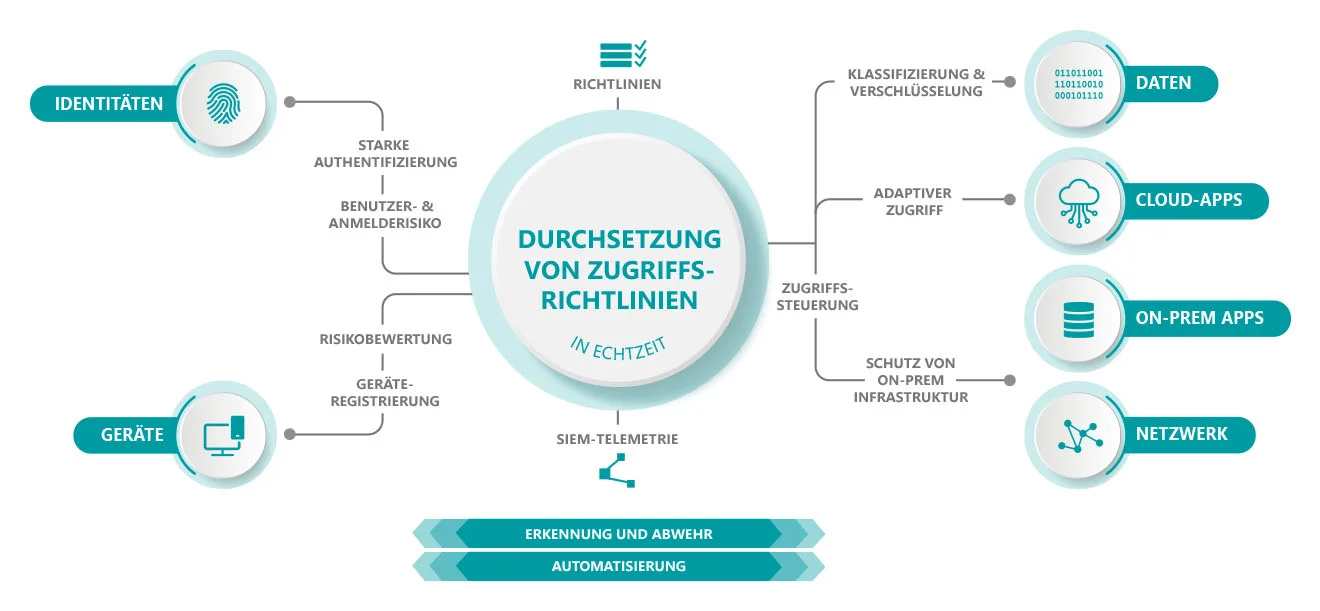

Vertrauen ist gut, Kontrolle ist besser – insbesondere, wenn es um die IT-Infrastruktur Ihres Unternehmens geht. Ein starkes IT-Sicherheitskonzept berücksichtigt alle relevanten Komponenten der betreffenden Infrastruktur und baut auf dem sogenannten Zero-Trust-Prinzip auf. Was dahintersteckt, erläutern wir Ihnen im Folgenden.

Das Zero-Trust-Prinzip – einfach erklärt

Skepsis statt Vertrauen – so könnte das Zero-Trust-Prinzip (zu Deutsch „Null-Vertrauen-Prinzip“) vereinfacht zusammengefasst werden. Mit anderen Worten: Herrscht in einer Kommunikationsumgebung das Zero-Trust-Prinzip, müssen sich die Teilnehmer erst einmal ausweisen, bevor sie in das geschützte System gelangen können.

Die Rechtevergabe ist hierbei weitaus eingeschränkter als in traditionellen Umgebungen. Sie basiert auf einer sehr ausgiebigen Überprüfung der beteiligten Instanzen. Hierfür greifen strenge Zugriffsrichtlinien (sogenannte „Conditional Access Policies“), welche den ganzheitlichen Schutz der IT-Infrastruktur gewährleisten sollen.

Mit dem Zero-Trust-Prinzip ist das gewährte Vertrauen jedoch immer nur von kurzer Dauer: Für jeden Zugriff ist eine erneute starke Authentifizierung erforderlich. Zudem folgt die Rechtevergabe strengen Kriterien:

Auf den Punkt gebracht

Das Zero-Trust-Sicherheitskonzept der GOB

Mit unserem Zero-Trust-Sicherheitskonzept unterstützen wir Sie dabei, Ihre Unternehmensdaten vor unbefugtem Zugriff zu schützen.

Somit können Sie zum einen sicherstellen, dass die Informationen, die in Ihrem Netzwerk kursieren, nicht in falsche Hände geraten. Zum anderen sorgen Sie dafür, dass diese Daten nicht kompromittiert werden.

Gerne listen wir Ihnen einige Maßnahmen auf, die wir im Rahmen unseres Sicherheitskonzepts häufig umsetzen. Die Auflistung dient der Veranschaulichung gängiger Verfahren, um Ihren Schutz zu erhöhen, und ist nicht als erschöpfend zu verstehen.

Ein Zero-Trust-Konzept geht mit starken Authentifizierungsmethoden einher, die Identitäten zuverlässig überprüfen können. Mit einem zentralen Zugangssystem sind Sie auf der sicheren Seite: Die Anmeldung Ihrer Mitarbeiterinnen und Mitarbeiter erfolgt über eine einzige abgesicherte Stelle, für die Sie sehr hohe Sicherheitsstandards definieren können.

Die Registrierung der Geräte, die auf Ihr System zugreifen dürfen, stellt einen weiteren wichtigen Bestandteil eines ganzheitlichen Sicherheitskonzepts dar. Hiermit wird gewährleistet, dass nur autorisierte Endgeräte Ihre Infrastruktur „betreten“ können.

Zugriffsrichtlinien definieren die Rechtevergabe und bilden die Basis für die anschließende Zugriffssteuerung. Sie schützen Ihre gesamten Unternehmensressourcen vor unbefugtem Zugriff. Je nach Infrastruktur können die hierfür notwendigen Rechtevergaben sehr nuanciert erfolgen. Ob Cloud, On-Prem, Netzwerk oder Daten – je nach vorliegenden Identitäten und Geräten wird der Zugriff erlaubt, entsprechenden Einschränkungen unterliegen oder gänzlich verweigert.

Dank SIEM-Telemetrie erkennen Sie potenzielle Bedrohungen, bevor diese ins System eindringen bzw. Schaden anrichten können. SIEM steht für „Security Information and Event Management“ – zu Deutsch ‚Sicherheitsinformationen und Ereignisverwaltung‘. SIEM-Telemetrie analysiert alle Logfiles in Echtzeit, behält Ihre Systeme stets im Blick und meldet Auffälligkeiten sofort weiter. Die Auswertung erfolgt hierbei vollkommen automatisch und basiert auf einer stetigen Analyse aller beteiligten Instanzen (Identitäten, Geräte, Zugriffsrichtlinien usw.).

Wir machen Technologien nutzbar. Aber sicher!

Ganzheitliches IT-Sicherheitskonzept: Wir beraten Sie gerne.

Sie wünschen eine professionelle Beratung für die Erstellung eines auf Sie zugeschnittenen Sicherheitskonzepts? Von der Risikoanalyse bis hin zur Implementierung: Wir helfen Ihnen dabei, potenzielle Sicherheitslücken zu erkennen und erarbeiten anschließend, mit Ihnen gemeinsam, ein ganzheitliches IT-Security-Konzept zum Schutz Ihres Unternehmens bzw. Ihrer Organisation. Neben der Beratung und der Erarbeitung eines optimalen Konzepts bieten wir Ihnen gezielte Schulungen zur Sensibilisierung Ihrer Mitarbeiterinnen und Mitarbeiter.

Sie haben Fragen zum Thema IT-Sicherheit oder möchten mehr über mögliche Maßnahmen erfahren? Wir freuen uns auf Ihre Kontaktaufnahme!

Kontakt