Audit-Log: Ereignisse protokollieren

& IT-Schutz erhöhen

Vertrauen ist gut, Kontrolle ist besser

Es ist kein Geheimnis: Informationstechnik basiert auf Interaktionen zwischen verschiedenen Instanzen. Die Verbindungen werden durch Anwendungen ermöglicht – dank hierfür konzipierter API-Schnittstellen. Welche Ereignisse während des Verbindungsaufbaus protokolliert werden und welche Anforderungen das Audit-Log abdeckt – das erfahren Sie hier.

Protokollierung von API-Anfragen & Ereignissen

Audit-Log – alle Aktivitäten stets im Blick

Damit innerhalb Ihrer Infrastruktur die vorhandenen Systeme reibungslos miteinander interagieren können, müssen die Anwendungs-Programmier-Schnittstellen (API – Application Programming Interface) Anfragen versenden und empfangen. Hierbei können API-Aufrufe mit Log-in-Versuchen verglichen werden: Bei jeder API-Anfrage fordert eine Anwendung eine andere auf, ihr den Zutritt zum dahintersteckenden System zu erlauben.

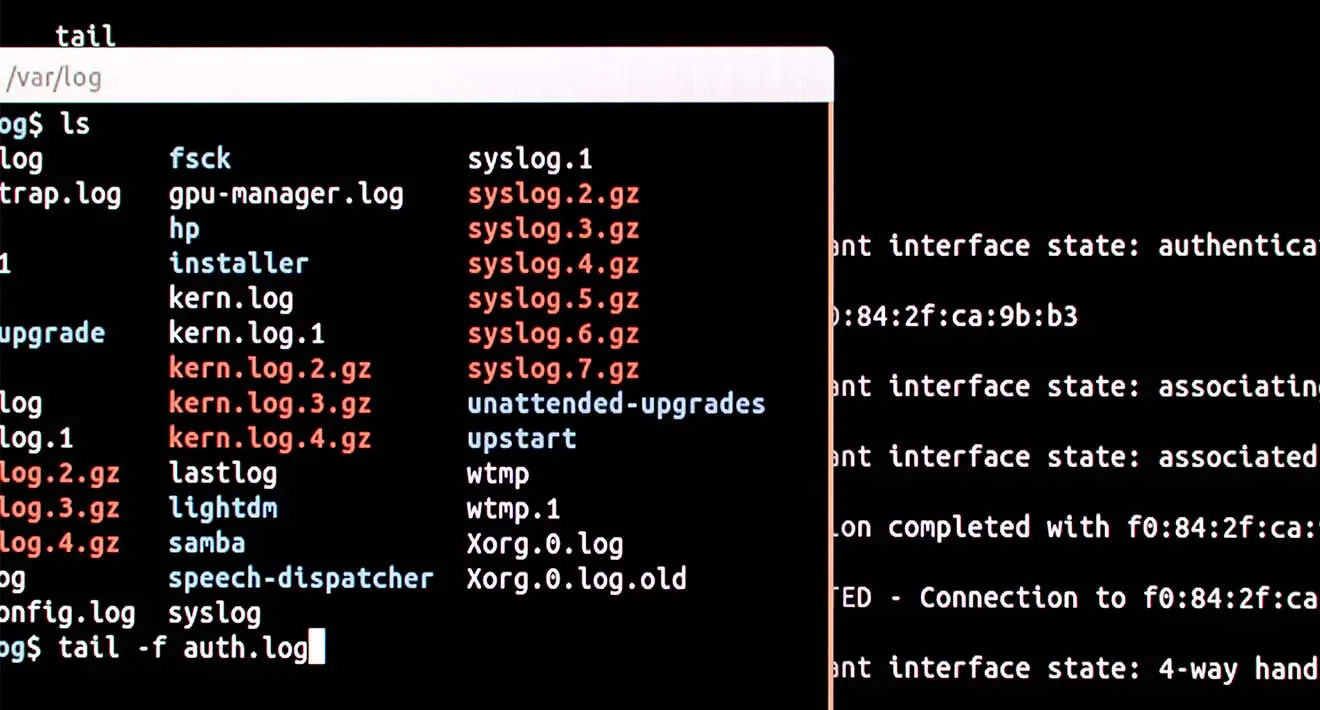

In dem Zuge generiert jede API-Anfrage sogenannte Log-Dateien (auch „Log Files“ oder „Protokolldateien“ genannt), welche die im Rahmen des Austauschs stattfindenden Ereignisse protokollieren. Neben API-Anfragen werden weitere Aktivitäten protokolliert – wie beispielsweise Dateizugriffe bzw. Dateiveränderungen. Da diese Aufzeichnungen hauptsächlich zu Analysezwecken erfolgen, wird der damit einhergehende Prozess auch als Audit-Log oder Audit-Logging bezeichnet.

Audit-Logs einsehen – aber nur mit IAM-Rolle

Das Einsehen der Audit-Logs ist nur für Personen mit sogenannter IAM-Rolle (Identity and Access-Management) möglich. Treten Auffälligkeiten auf, können diese Personen sofort eingeschaltet werden, um die Ursache des Problems schnell zu identifizieren und zu beheben.

Die Protokollierung von Zugriffen und Aktivitäten ist im Rahmen eines durchdachten ganzheitlichen IT-Sicherheitskonzepts unerlässlich. Nur so können Sie ungewöhnliche Ereignisse rasch entdecken und beheben.

Ereignisse im Visier

Audit-Logging: protokollierte Aktivitäten

Welche Audit-Logs gibt es bzw. welche Zugriffe und Aktivitäten werden aufgezeichnet/protokolliert? Je nach Konfiguration fließen unterschiedliche Arten von Ereignissen in die Protokollierung ein:

Nicht alle Daten sind für die Öffentlichkeit gedacht. Somit sollten Datenzugriffe, die nur bestimmten Rollen vorenthalten sind, per Audit-Log-Protokollierung aufgezeichnet werden. Somit können Sie laut vorliegenden Sicherheitsrichtlinien unerlaubte Zugriffe entdecken und analysieren, um gegebenenfalls entsprechende Maßnahmen einleiten zu können.

Im Rahmen der Zugriffskontrolle verfügen Admins über umfangreiche Rechte und können folglich innerhalb der IT-Infrastruktur grundlegende Veränderungen vornehmen. Darunter fallen das Hinzufügen von Instanzen, die Änderung von Rollen und Nutzerrechten oder gar das Löschen von Bestandteilen des IT-Systems.

Stellen Sie sich nun vor, dass zum Beispiel durch einen Hackerangriff ungewollte Veränderungen an Ihrem System vorgenommen wurden. Anhand der Audit-Log-Dateien zu Admin-Aktivitäten können die betreffenden Ereignisse präzise analysiert und – bei Bedarf – kritisch hinterfragt werden.

Audit-Logs zu Richtlinienverstößen protokollieren Zugriffsversuche, die ohne das Vorliegen entsprechender Rechte vonstattengehen. In dem Fall können Sie nachvollziehen, ob Unbefugte eine Richtlinie zu überlisten versuchen, um auf geschützte Ressourcen zuzugreifen. Somit können Sie Hacking-Versuche rechtzeitig erkennen und effektiv bekämpfen, bevor diese zum Abschluss kommen.

Ändern sich Ressourcen-Konfigurationen in Ihrem IT-System, werden diese Veränderungen ebenfalls per Audit-Logging erfasst. Hiermit können Sie auffällige Verhaltensweisen Ihres Systems nachvollziehen und bei Bedarf entsprechend handeln.

Ihrer IT-Sicherheit zuliebe

Protokollierung & Audit-Log in Microsoft 365

Microsoft 365 verfügt über einen ausgereiften Audit-Logging-Apparat, der einen erheblichen Beitrag zur Erhöhung Ihrer IT-Sicherheit leisten kann. Die Audit-Log-Funktion protokolliert verschiedene Aktivitäten und ermöglicht es Ihnen, Ereignisse in Microsoft 365 zu überwachen und nachzuvollziehen. Dies ist besonders nützlich, wenn Sie die Befürchtung haben, Opfer eines Cyberangriffs zu sein bzw. eine solche Attacke feststellen.

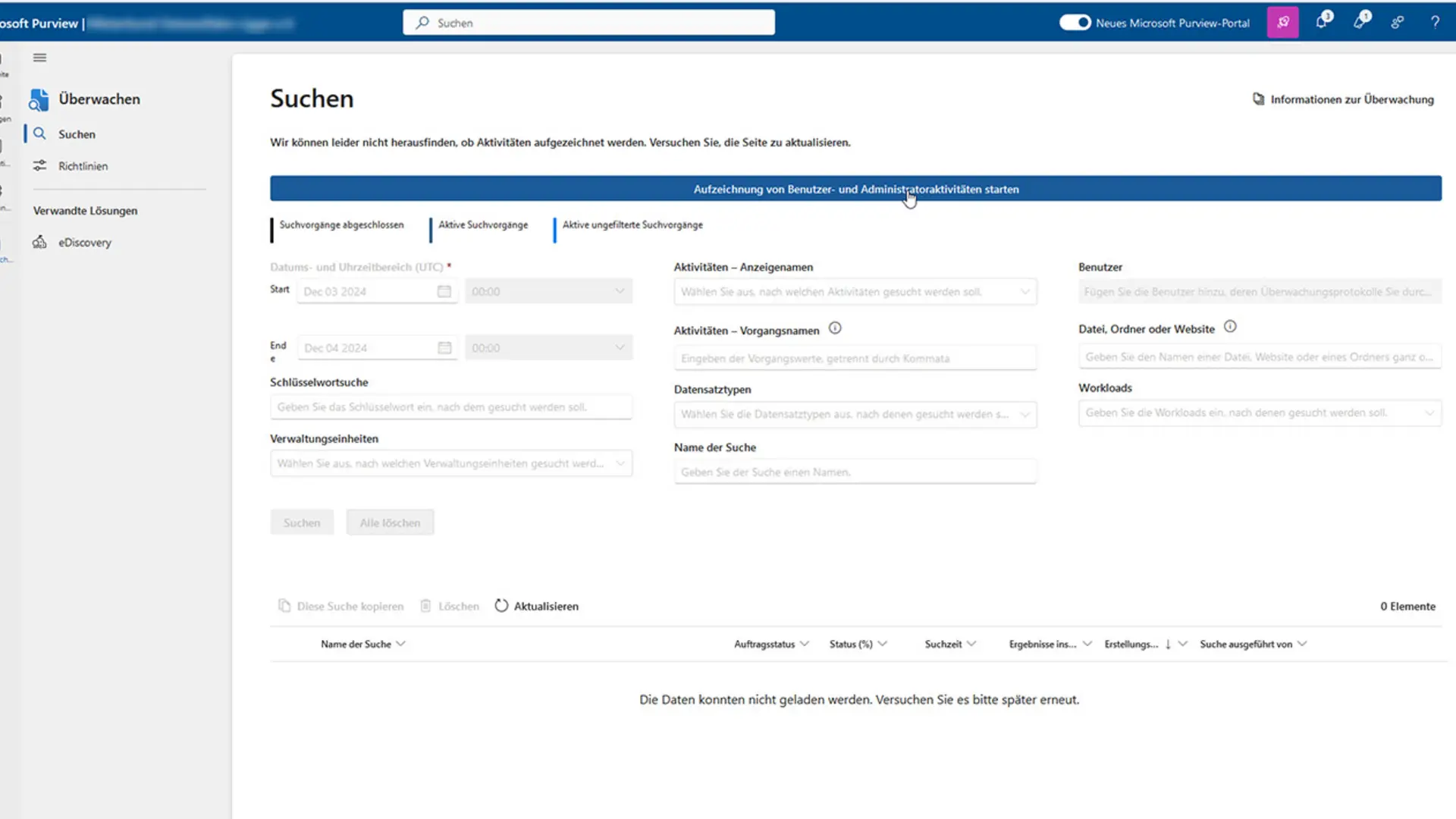

Hinweis: Um die Überwachung via Audit-Logging für Microsoft 365 aktivieren bzw. deaktivieren zu können, müssen Sie ebenfalls über die hierzu notwendigen Rechte verfügen. Die Zuweisung der Rolle Überwachungsprotokolle in Exchange Online ist hierfür absolut notwendig. Anschließend können Sie über das Microsoft-Purview-Portal oder die Exchange Online PowerShell die Protokollierung steuern, konfigurieren oder gar deaktivieren.

Die protokollierten Ereignisse können je nach Einstellung sehr vielfältig sein:

Nutzen

Überwachungsprotokolle: Die Vorteile von Audit-Logging

Mit der Protokollierung vordefinierter kritischer Ereignisse behalten Sie Ihre Systeme stets im Blick. Somit können Sie mit wenig Aufwand Angriffsversuche abwenden, vorhersehen oder das Schadenspotenzial maximal senken. Die Vorteile der Audit-Log-Funktion liegen auf der Hand:

Vorbeugen & vorausschauen

Auf Nummer sicher gehen: Audit-Log aktivieren

In den neu aufgesetzten Microsoft-365-Umgebungen ist die Audit-Log-Funktion standardmäßig aktiviert. Sollten Sie Ihre Umgebung bereits vor Februar 2020 aufgesetzt haben und seither keine entsprechenden Audit-Log-Einstellungen geändert haben, sollten Sie unbedingt überprüfen, ob das Audit-Logging bei Ihnen aktiviert ist. Zu Ihrer Sicherheit empfehlen wir Ihnen, die Funktion in Absprache mit den zuständigen Stellen (z. B. Datenschutz) zu aktivieren. In der Praxis wird der Verwendungszweck häufig auf die forensische Analyse und die Prävention von Angriffen beschränkt.

Die Sicherheit Ihrer Daten und Ihrer IT-Infrastruktur liegt uns sehr am Herzen. Zögern Sie bitte nicht, uns zu kontaktieren – wir beraten Sie gerne.

Kontakt